Descripción general de la clave de cifrado de grabación

Genesys Cloud utiliza claves de cifrado que son únicas para cada organización. Estas claves de encriptación protegen las grabaciones del acceso no autorizado a la siguiente información:

- Grabaciones de llamadas

- Grabaciones digitales (correo electrónico, chat, mensaje)

- Transcripción de una grabación correspondiente cuando la transcripción está activada

Genesys Cloud admite los siguientes métodos de gestión de claves de cifrado:

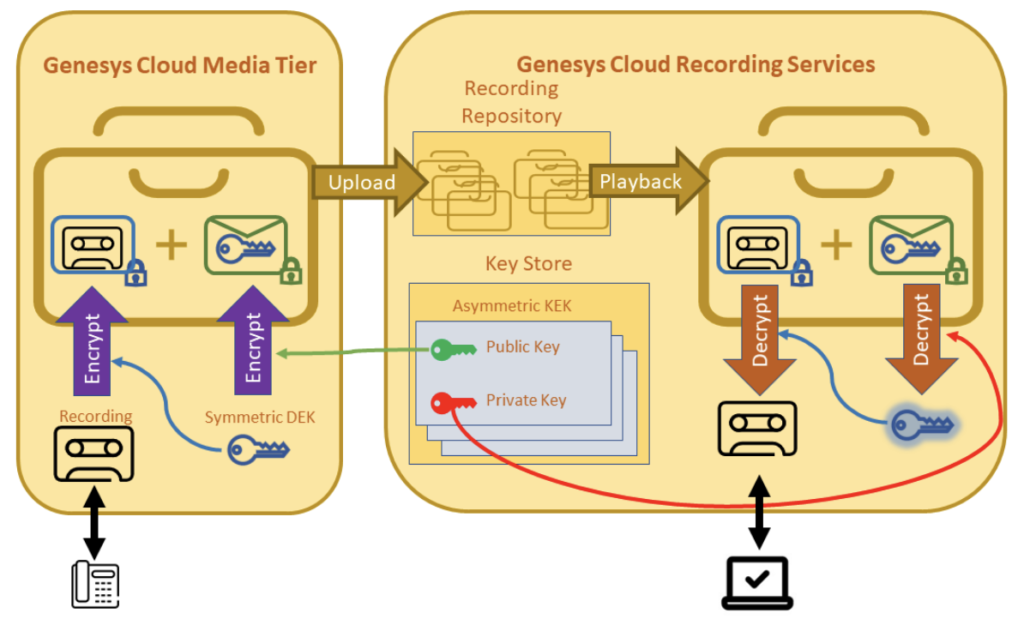

- Genesys Cloud Managed Keys: Genesys Cloud genera y almacena los pares de claves KEK pública/privada que utiliza el proceso de cifrado de la grabación. Este método le permite gestionar las KEK que existen en Genesys Cloud; sin embargo, Genesys Cloud es el propietario de las claves. No es necesario mantener copias de las KEK. Puedes acceder a las grabaciones descifradas para reproducirlas, descargarlas o exportarlas en bloque.

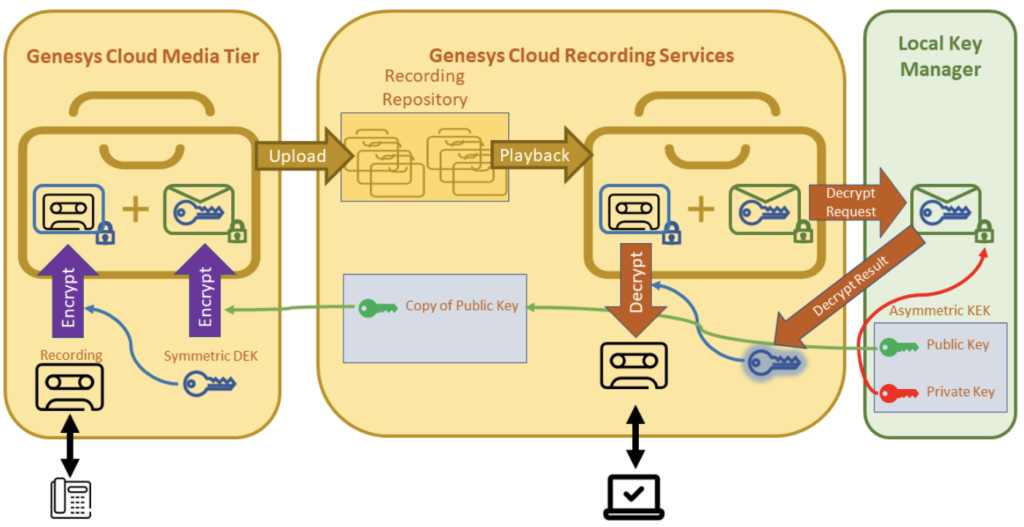

- Gestor local de claves (LKM): Su organización implementa un servicio para generar pares de claves públicas/privadas KEK y las almacena.

Haga clic en la imagen para ampliarla.

Cuando trabaja con LKM, Genesys Cloud utiliza la misma técnica de cifrado de sobres para el cifrado de grabaciones y utiliza su clave pública como KEK. Para descifrar la grabación, primero se envía el DEK cifrado a LKM para que lo descifre. A continuación, el DEK descifrado vuelve a Genesys Cloud y se utiliza para descifrar la grabación. La clave KEK privada nunca entra en Genesys Cloud.

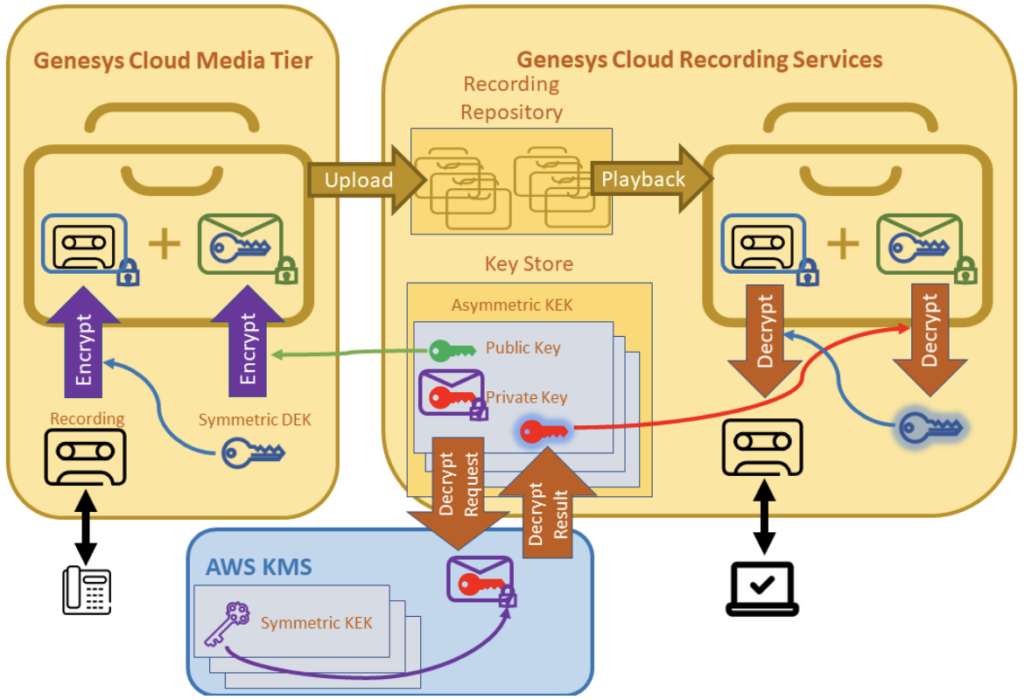

- AWS KMS simétrico: Su organización cifra los pares de claves KEK privados administrados por Genesys Cloud con las claves simétricas que recibe de AWS Key Management Service (KMS). De manera similar a LKM, esta opción le permite afirmar el control de acceso sobre las grabaciones en Genesys Cloud. Genesys Cloud puede descifrar las grabaciones solo mientras usted conceda acceso a las claves simétricas en AWS KMS.

Haga clic en la imagen para ampliarla.

Cuando trabaja con AWS KMS, Genesys Cloud utiliza la misma técnica de cifrado de sobres para el cifrado de grabaciones. Para descifrar la grabación, AWS KMS descifra primero el par de claves KEK privadas . Tras el descifrado, Genesys Cloud lo utiliza para descifrar el DEK y el DEK se utiliza a continuación para descifrar la grabación. Su clave simétrica de AWS KMS nunca entra en Genesys Cloud.

- Para las KEK, Genesys Cloud crea pares de claves públicas/privadas RSA de 3072 bits. Las claves públicas se publican internamente con fines de cifrado. Las claves privadas se utilizan para el descifrado y nunca abandonan los servicios de cifrado dentro de Genesys Cloud. La clave pública y la clave privada de un par de claves KEK están vinculadas matemáticamente.

- Para los DEK, Genesys Cloud genera una clave simétrica AES de 256 bits diferente por grabación.

- Los DEKs son encriptados por las claves públicas asociadas a los pares de claves KEK y sólo pueden ser descifrados por las correspondientes claves privadas.

Genesys Cloud Media Tier respeta el proceso de cifrado anterior cuando el sistema crea y almacena grabaciones de forma segura. Este proceso incluye el almacenamiento intermedio de Media Tier antes de que los archivos cifrados se carguen en el repositorio de grabaciones. El almacenamiento intermedio de la capa de medios reside en Genesys Cloud con Genesys Cloud Voice o BYOC Cloud, o en las instalaciones con BYOC Premises. El uso de claves criptográficas largas y sólidas proporciona una defensa eficaz contra los ataques de fuerza bruta.

Cuando debe descifrar grabaciones, por ejemplo, al responder a la solicitud de reproducción de una grabación de un usuario, se produce el siguiente proceso de descifrado después de recuperar el archivo del repositorio de grabaciones:

- El DEK cifrado se descifra utilizando la correspondiente clave privada asociada al par de claves KEK.

- Con DEK, la grabación encriptada se descifra.

El mismo proceso de descifrado se produce al exportar masivamente las grabaciones de a . Los archivos de grabación exportados ya no se cifran con las claves de cifrado mencionadas anteriormente. Sin embargo, están protegidos en el bucket de S3 exportado con cifrado del lado del servidor (SSE) habilitado según su política con claves de cifrado administradas de Amazon S3 (SSE-S3), o con Customer Managed Keys (CMKs) que almacena AWS Key Management Service (SSE-KMS). Además, puede especificar un cifrado compatible con PGP para cifrar los archivos a medida que se exportan.

Haga clic en la imagen para ampliarla.

Cambia regularmente las claves de encriptación para garantizar la seguridad de tus interacciones grabadas. Este procedimiento limita el número de grabaciones a las que puede acceder una clave determinada.

- Con Genesys Cloud managed keys, puede cambiar las KEKs en la Encryption Key UI. Para más información, consulte Modificar el calendario de cambio de claves y Cambiar la clave de cifrado ahora .

- Con Local Key Manager, debe cambiar las claves que existen en su servicio de claves.

- Con AWS KMS Symmetric, puede cambiar la clave simétrica en AWS KMS, y luego cambiar las KEKs en la UI de la clave de cifrado. Consulte la sección Rotación de claves en AWS KMS en Use an AWS KMS symmetric key for recordings.

Para acceder a la página de gestión de claves de encriptación, haga clic en Admin > Calidad > Claves de encriptación.Menú > Inteligencia de conversación > Grabación y políticas > Claves de encriptación.