Utilizar una clave simétrica de AWS KMS para las grabaciones

- Grabación > Clave de encriptación > Edición permiso

- Grabación > Clave de encriptación > Ver permiso

Para habilitar el uso de AWS KMS como almacén de claves de grabación para Genesys Cloud, debe crear claves en AWS KMS y establecer las configuraciones de claves en Genesys Cloud. Con esta configuración, las claves privadas de los pares de claves KEK serán encriptadas por la clave simétrica proporcionada por su organización a través de KMS. Esto asegura el control de acceso de su organización a las grabaciones. Genesys Cloud requiere el descifrado de las claves privadas con las claves proporcionadas por su organización para el descifrado de grabación.

- Cree una clave administrada por el cliente en su cuenta de AWS. Esta clave debe estar en la misma región principal que su región principal de Genesys Cloud. Para claves multirregión, asegúrese de que la región primaria o una región replicada coincide con su región de origen de Genesys Cloud.

- Edite la política de claves para conceder acceso a Genesys Cloud, de modo que Genesys Cloud pueda acceder a sus claves KMS. Utilice 765628985471 (regiones núcleo/satélite) para el ID de cuenta. Si es necesario, póngase en contacto con su representante de Genesys para obtener el ID de cuenta de la región FedRAMP [US-East-2].

- Edite la política de claves para incluir una condición que sólo permita las solicitudes iniciadas desde sus organizaciones de Genesys Cloud.

A continuación se presenta un ejemplo de la política de claves.

{

"Sid": "Permitir el uso de la llave",

"Efecto": "Permitir",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

- Haga clic en Admin > Calidad > Claves de cifrado.

- Seleccione la pestaña Grabaciones y haga clic en Editar.

- Haga clic en Menú > Inteligencia de conversación > Grabación y políticas > Claves de cifrado.

- Hacer clic Editar.

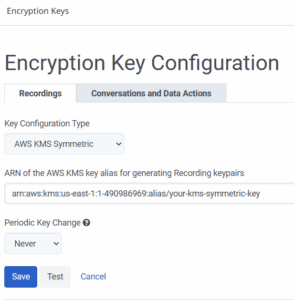

- En la lista desplegable Key Configuration Type, seleccione AWS KMS Symmetric.

- Introduzca el alias ARN asociado a su clave KMS en el cuadro de texto ARN del alias de clave AWS KMS para generar pares de claves de grabación.

El alias ARN de la llave se puede encontrar en la consola de AWS KMS. Debería parecerse a "arn:aws:kms:{region}:{accountId}:alias/{your-alias}". - En la lista Periodic Key Change, seleccione la frecuencia con la que desea generar nuevos pares de claves. Las llaves pueden rotarse diariamente, semanalmente, mensualmente, anualmente o nunca.

- Haga clic en el botón Test para validar su configuración sin guardarla. La prueba generará un par de claves de datos a partir de la clave KMS especificada, cifrará los datos de la prueba, los descifrará y luego afirmará que los datos de la prueba salieron igual que al principio. Esto ayuda a garantizar que la configuración es segura de usar.

- Haga clic en Guardar para guardar la configuración.

Si la configuración se guarda correctamente, se genera un nuevo par de claves y se muestra en la lista de Historial de pares de claves recientes.

Las respuestas de error de KMS se muestran en la página de configuración de la clave de cifrado para ayudar a diagnosticar el problema de KMS.

Genesys Cloud no podrá descifrar ninguna grabación hasta que se restablezca la disponibilidad de KMS.

Puede rotar las claves de AWS KMS que utiliza Genesys Cloud. Puede elegir utilizar mecanismos de rotación de KMS manuales o automáticos.

- Rotación manual: Crea una nueva clave KMS, dale la misma política de claves y luego actualiza el alias en KMS para que apunte a la nueva clave.

Para más información, ver: ¿Cómo puedo rotar manualmente las claves administradas por el cliente en AWS KMS? - Rotación automática: Se produce de forma transparente. Para más información, ver: Rotación de las claves de AWS KMS.

- Para ambas rotaciones, debe mantener el material clave antiguo a disposición de Genesys Cloud durante al menos el periodo de retención de las grabaciones. Esto es crucial, ya que sigue siendo necesario para descifrar las grabaciones históricas creadas con esa clave.

- La nueva clave KMS no se utiliza hasta que se generen nuevas claves KEK de Genesys Cloud. Haga clic en Change Key Now después de la rotación manual o configure Periodic Key Change a la misma cadencia si se utiliza la rotación automática para AWS KMS.