Utilizar una clave simétrica de AWS KMS para las conversaciones

- Conversacion > Clave de encriptación > Editar permiso

- Conversacion > Clave de encriptación > Vista permiso

Las claves simétricas administradas en AWS KMS pueden configurarse para cifrar y descifrar los datos de las conversaciones seguras del cliente. Genesys Cloud genera claves de datos a partir de su clave simétrica en KMS. Los datos de las conversaciones seguras del cliente se cifran con estas claves de datos. Para descifrar los datos de la conversación, Genesys Cloud hace una petición a KMS para que descifre la clave de datos correspondiente. Una vez autorizada la solicitud, los datos se descifran.

- Cree una clave administrada por el cliente en su cuenta de AWS.

- Establezca el tipo de clave en Symmetric.

- Establezca el uso de la clave en Cifrar y descifrar.

- Edite la política de claves para conceder acceso a Genesys Cloud, de modo que Genesys Cloud pueda acceder a sus claves KMS. Utilice 765628985471 (regiones núcleo/satélite) para el ID de cuenta. En caso necesario, póngase en contacto con su representante de Genesys para obtener el ID de cuenta de la región FedRAMP [US-East-2].

- Edite la política de claves para incluir una declaración que sólo permita solicitudes que se inicien desde sus organizaciones de Genesys Cloud.

A continuación figura un ejemplo de declaración de política clave:

{

"Sid": "Permitir el uso de la llave",

"Efecto": "Permitir",

"Principal": {

"AWS": [

"arn:aws:iam::765628985471:root"

]

},

"Action": [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource": "*",

"Condition": {

"StringEquals": {

"kms:EncryptionContext:genesys-cloud-organization-id": ["orgId1", "orgId2", ...]

}

}

}

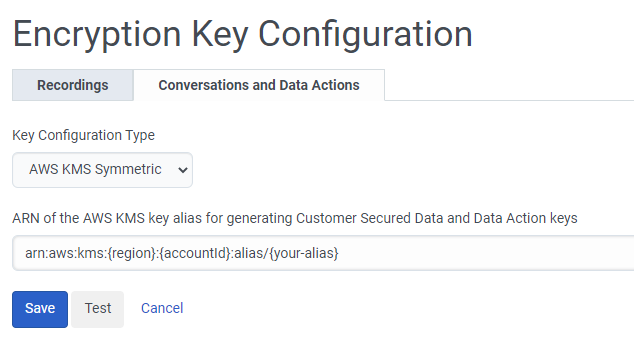

- Haga clic en Admin > Calidad > Claves de cifrado.

- Seleccione la pestaña Conversaciones y haga clic en Editar.

- En la lista Key Configuration Type, seleccione AWS KMS Symmetric.

- Introduzca el alias ARN asociado a su clave KMS en el cuadro de texto ARN del alias de la clave AWS KMS para generar Customer Secured Data key.

El alias ARN de la llave se puede encontrar en la consola de AWS KMS. Debería tener el aspecto de "arn:aws:kms:{region}:{accountId}:alias/{your-alias}". - Haga clic en el botón Test para validar su configuración sin guardarla. La prueba genera un par de claves de datos a partir de la clave KMS especificada, cifra los datos de prueba, los descifra y, a continuación, afirma que los datos de prueba han salido igual que al principio. Esta prueba ayuda a garantizar que la configuración es segura para su uso.

- Haga clic en Guardar para guardar la configuración.

Haga clic en la imagen para ampliarla.

- Para dejar de cifrar los datos confidenciales de la conversación, seleccione Ninguno en la lista Tipo de configuración de claves y haga clic en Guardar.

Esta acción elimina la configuración de la clave de cifrado para las conversaciones. - Cuando rote a una nueva clave, la nueva clave tardará hasta 2 horas en surtir efecto en Genesys Cloud.

- Guarde la clave antigua durante al menos 31 días, para que los datos de las conversaciones seguras de los clientes existentes puedan seguir siendo descifrados.