Especificación del protocolo de transporte troncal TLS

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

Para más información, consulte Deprecation: Cifrados SIP TLS de BYOC Cloud.

Si selecciona TLS como protocolo de transporte troncal para BYOC Cloud o BYOC Premises, puede crear troncales seguras utilizando TLS sobre TCP. Las troncales seguras para BYOC permiten a los terminales VoIP remotos comunicarse con Genesys Cloud de forma segura utilizando SIP TLS (SIPS) y Secure RTP (SRTP). Las llamadas VoIP seguras protegen tanto el control (señalización) como los medios (audio) de la llamada.

Para más información, ver Elija un protocolo de transporte troncal.

Requisitos

Para configurar una troncal segura para BYOC Cloud, su operador o proveedor de telefonía también debe admitir conexiones VoIP seguras con SIP utilizando TLS sobre TCP y SRTP. BYOC Cloud no es compatible con IPSEC para troncales seguros. La configuración de un troncal seguro BYOC Cloud es similar a la de un troncal no seguro, con sólo unos pocos ajustes alternativos. Sin embargo, las troncales seguras tienen otros requisitos para que la conexión se realice correctamente.

Conexiones

El dispositivo que origina la llamada inicia las conexiones VoIP. Sin embargo, ambos puntos finales de VoIP actúan como servidores y clientes. Configure una conexión TLS segura para ambos puntos finales tanto para las llamadas originarias (entrantes) como para las terminadas (salientes). Ambos puntos finales VoIP deben tener un certificado X.509 firmado por una autoridad de certificación pública y cada punto final cliente debe confiar en la misma autoridad de certificación que firmó el certificado del servidor. Ambas conexiones utilizan TLS unidireccional o del lado del servidor, pero no se admite TLS mutuo (MTLS).

Las troncales seguras para BYOC Cloud se conectan a los mismos puntos finales de VoIP que las contrapartes no seguras. Para obtener más información sobre estas direcciones de conexión, consulte Direcciones IP SIP públicas de BYOC Cloud.

Puertos y versiones de protocolo

BYOC Cloud sólo admite terminales que utilicen el protocolo TLS versión 1.2. Las escuchas sólo TLS están disponibles en el puerto 5061 del host.

Los cifrados TLS compatibles incluyen:

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA*

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256*

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384*

Los siguientes cifrados TLS sólo se admiten hasta la fecha de caducidad.

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384*

* Para los intercambios de claves efímeras Diffie-Hellman de curva elíptica (ECDHE) sólo se admiten las curvas elípticas secp384r1 (curva NIST/SECG sobre un campo primo de 384 bits).

Certificado de confianza

Cuando el cliente crea una conexión segura a un servidor, verifica la validez del certificado. El certificado autoriza la legitimidad de la clave contenida. Un certificado válido se adhiere a lo siguiente:

Autoridad certificada

Una autoridad certificadora acreditada debe emitir el certificado para que sea válido.

Los puntos finales del cliente deben confiar en los puntos finales BYOC Cloud. Genesys Cloud firma los puntos finales de BYOC Cloud con certificados X.509 emitidos por DigiCert, una autoridad de certificación pública. Más concretamente, la autoridad de certificación raíz que firma los puntos finales de BYOC Cloud está separada por regiones y utiliza certificados autorizados por DigiCert High Assurance EV Root CA o DigiCert Global Root G2/DigiCert Global Root G3. Puede descargar el certificado de clave pública raíz adecuado para su región desde DigiCert.

Certificados raíz

Genesys Cloud regenera o sustituye los certificados de punto final de BYOC Cloud cuando cambia la clave privada. Es importante no confiar en el certificado del servidor en sí, ya que podría cambiar sin previo aviso. Configure los puntos finales del cliente para que confíen en el certificado raíz para evitar problemas. En caso de que cambie el certificado raíz, aparecerán notificaciones de caducidad en las notas de la versión de Genesys Cloud .

Formatos de archivos de certificado

Los certificados de CA raíz están disponibles en dos formatos de archivo diferentes: DER y PEM. Ambos formatos de archivo contienen los mismos datos, pero difieren en la forma de codificarlos. Descargue únicamente el formato de archivo que mejor se adapte a su sistema.

- Un certificado DER se codifica utilizando el método Distinguished Encoding Rules (DER), que es un formato binario. Los certificados DER están pensados para su uso en sistemas basados en Java.

- Un certificado PEM se codifica utilizando el método de correo de privacidad mejorada (PEM), que es un formato codificado en base64. Los certificados PEM están pensados para su uso en sistemas basados en Unix.

Autoridades de certificación por región

Las regiones que utilizan certificados de DigiCert High Assurance EV Root CA son:

- Asia Pacífico (Tokio) / apne1

- Asia Pacífico (Seúl) / apne2

- Asia Pacífico (Sidney) / apse2

- Asia Pacífico (Mumbai) / aps1

- Canadá (Central) / cac1

- Europa (Frankfurt) / euc1

- Europa (Irlanda) / euw1

- Europa (Londres) / euw2

- América del Sur (São Paulo) / sae1

- US East (Virginia del Norte) / use1

- US East (Ohio) / use2

- US West (Oregón) / usw2

Descargue el certificado DigiCert High Assurance EV Root CA en el formato de archivo que mejor se adapte a su sistema.

Descargue el certificado DigiCert Global Root G2 en el formato de archivo que mejor se adapte a su sistema.

Descargue el certificado DigiCert Global Root G3 en el formato de archivo que mejor se adapte a su sistema.

Las regiones que utilizan certificados de DigiCert Global Root G2 y DigiCert Global Root G3 son:

- Asia Pacífico (Osaka) / apne3

- Europa (Zúrich) / euc2

- Oriente Medio (EAU) / mec1

Descargue el certificado DigiCert Global Root G2 en el formato de archivo que mejor se adapte a su sistema.

Descargue el certificado DigiCert Global Root G3 en el formato de archivo que mejor se adapte a su sistema.

Los puntos finales de BYOC Cloud también deben confiar en los puntos finales del cliente. Para que los puntos finales de BYOC Cloud confíen en los puntos finales del cliente, una de estas autoridades de certificación pública debe firmar los puntos finales del cliente:

- Actalis

- Servicios de confianza de Amazon

- Certum

- Deutsche Telekom / T-TelSec

- DigiCert / QuoVadis / Symantec / Thawte / Verisign

- Entrust / SSL.com

- GlobalSign

- Go Daddy / Starfield

- Harica

- IdenTrust

- Grupo de Investigación sobre Seguridad en Internet

- Soluciones de red

- Sectigo / AddTrust / Comodo / UserTrust

- SwissSign

- Telia / TeliaSonera

- Trustwave / Confianza Segura / Viking Cloud

Todos los puntos finales remotos que reciban conexiones seguras SIP TLS de los servidores SIP de BYOC Cloud deben estar configurados con un certificado. Este certificado está firmado por él mismo o, lo que es más habitual, por una autoridad de certificación intermedia emitida por una de las autoridades de certificación raíz en las que confían los servidores SIP BYOC Cloud de Genesys Cloud. Si el certificado no está firmado, la conexión fallará. El punto final remoto debe presentar su certificado de entidad final, así como todas las autoridades de certificación intermedias en el protocolo TLS.

| Autoridad certificada | Nombre común del certificado raíz | Nombre del asunto hash |

|---|---|---|

| Actalis |

CA raíz de autenticación Actalis |

930ac5d2 |

|

Servicios de confianza de Amazon |

CA raíz de Amazon 1 |

ce5e74ef |

|

Servicios de confianza de Amazon |

CA raíz de Amazon 2 |

6d41d539 |

|

Servicios de confianza de Amazon |

CA raíz de Amazon 3 |

8cb5ee0f |

|

Servicios de confianza de Amazon |

CA raíz de Amazon 4 |

de6d66f3 |

|

Certum |

Certum CA |

442adcac |

|

Certum |

CA de red de confianza de Certum |

48bec511 |

|

Certum |

CA de red de confianza de Certum 2 |

40193066 |

|

Deutsche Telekom / T-TelSec |

Telekom Security TLS RSA Root 2023 |

7fa05551 |

|

Deutsche Telekom / T-TelSec |

Telekom Security TLS ECC Raíz 2020 |

ddcda989 |

|

Deutsche Telekom / T-TelSec |

T-TeleSec GlobalRoot Class 2 |

1e09d511 |

|

Deutsche Telekom / T-TelSec |

T-TeleSec GlobalRoot Class 3 |

5443e9e3 |

|

DigiCert |

CA raíz global DigiCert |

3513523f |

|

DigiCert |

CA raíz DigiCert High Assurance EV |

244b5494 |

|

DigiCert |

DigiCert Global Root G2 |

607986c7 |

|

DigiCert |

DigiCert Global Root G3 |

dd8e9d41 |

|

DigiCert |

DigiCert ECC P384 Raíz G5 |

c1223238 |

|

DigiCert |

DigiCert RSA4096 Raíz G5 |

9ccd262b |

|

DigiCert |

DigiCert TLS ECC P384 Raíz G5 |

9846683b |

|

DigiCert |

DigiCert TLS RSA4096 Raíz G5 |

d52c538d |

|

DigiCert / QuoVadis |

QuoVadis Raíz CA 2 |

d7e8dc79 |

|

DigiCert / QuoVadis |

CA raíz QuoVadis 3 |

76faf6c0 |

|

DigiCert / QuoVadis |

QuoVadis Raíz CA 1 G3 |

749e9e03 |

|

DigiCert / QuoVadis |

QuoVadis Raíz CA 2 G3 |

064e0aa9 |

|

DigiCert / QuoVadis |

QuoVadis Raíz CA 3 G3 |

e18bfb83 |

|

DigiCert / thawte |

thawte CA raíz primaria |

2e4eed3c |

|

DigiCert / thawte |

thawte CA raíz primaria - G2 |

c089bbbd |

|

DigiCert / thawte |

thawte CA raíz primaria - G3 |

ba89ed3b |

|

DigiCert / thawte |

thawte CA raíz primaria - G4 |

854dca2b |

|

DigiCert / Verisign |

Autoridad pública de certificación primaria de clase 3 de VeriSign - G5 |

b204d74a |

|

Confiar |

Autoridad de certificación raíz de Entrust |

6b99d060 |

|

Confiar |

Autoridad de certificación Entrust.net (2048) |

aee5f10d |

|

Confiar |

Autoridad de certificación raíz de Entrust - EC1 |

106f3e4d |

|

Confiar |

Autoridad de certificación raíz de Entrust - G2 |

02265526 |

|

Confiar |

Autoridad de certificación raíz de Entrust - G3 |

425d82a9 |

|

Confiar |

Autoridad de certificación raíz Entrust - G4 |

5e98733a |

|

Entrust / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

Entrust / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

Entrust / SSL.com |

SSL.com Autoridad de certificación raíz ECC |

0bf05006 |

|

Entrust / SSL.com |

SSL.com Root Certification Authority ECC R2 |

4bfdd847 |

|

Entrust / SSL.com |

SSL.com Autoridad de certificación raíz EV ECC |

f0c70a8d |

|

Entrust / SSL.com |

SSL.com Autoridad de certificación raíz EV ECC |

f0c70a8d |

|

Entrust / SSL.com |

SSL.com Autoridad de certificación raíz EV ECC R2 |

e87bbfa7 |

|

Entrust / SSL.com |

SSL.com EV Root Certification Authority RSA R2 |

06dc52d5 |

|

Entrust / SSL.com |

SSL.com EV Root Certification Authority RSA R3 |

dbb4fd36 |

|

Entrust / SSL.com |

SSL.com Autoridad de certificación raíz RSA |

6fa5da56 |

|

Entrust / SSL.com |

SSL.com Root Certification Authority RSA R2 |

92ff47ce |

|

Entrust / SSL.com |

SSL.com TLS ECC Root CA 2022 |

865fbdf9 |

|

Entrust / SSL.com |

SSL.com TLS RSA Root CA 2022 |

a89d74c2 |

|

GlobalSign |

GlobalSign Raíz E46 |

feffd413 |

|

GlobalSign |

GlobalSign Raíz R46 |

002c0b4f |

|

GlobalSign |

CA raíz de GlobalSign - R3 |

062cdee6 |

|

GlobalSign |

GlobalSign ECC CA raíz - R4 |

b0e59380 |

|

GlobalSign |

GlobalSign ECC CA raíz - R5 |

1d3472b9 |

|

GlobalSign |

GlobalSign CA raíz - R6 |

dc4d6a89 |

|

Go Daddy / Starfield |

Autoridad de certificación de clase 2 Go Daddy |

f081611a |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Go Daddy - G2 |

cbf06781 |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Go Daddy - G3 |

4b82aaf1 |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Go Daddy - G4 |

fd8d27e1 |

|

Go Daddy / Starfield |

Autoridad de certificación Starfield Clase 2 |

f387163d |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Starfield - G2 |

4bfab552 |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Starfield - G3 |

3661ca00 |

|

Go Daddy / Starfield |

Autoridad de certificación raíz Starfield - G4 |

978d3d03 |

|

Go Daddy / Starfield |

Autoridad de certificación raíz de Starfield Services - G2 |

09789157 |

|

Go Daddy / Starfield / Amazon Trust Services |

Autoridad de certificación raíz de Starfield Services |

006016b6 |

|

Harica |

HARICA TLS RSA Raíz CA 2021 |

9f727ac7 |

|

Harica |

HARICA TLS ECC Raíz CA 2021 |

ecccd8db |

|

IdenTrust |

IdenTrust Commercial Root CA 1 |

ef954a4e |

|

IdenTrust |

CA comercial raíz TLS ECC de IdenTrust 2 |

e522e647 |

| Grupo de Investigación sobre Seguridad en Internet (ISRG) |

ISRG Raíz X1 |

4042bcee |

|

Grupo de Investigación sobre Seguridad en Internet (ISRG) |

ISRG Root X2 |

0b9bc432 |

|

Soluciones de red |

Autoridad de certificación de Network Solutions (dic-2029) |

4304c5e5 |

|

Soluciones de red |

Autoridad de certificación de Network Solutions (dic-2030) |

4304c5e5 |

|

Soluciones de red |

Network Solutions EV SSL CA |

4df989ce |

|

Sectigo |

Servicios de certificación AAA |

ee64a828 |

|

Sectigo |

Raíz de CA externa AddTrust |

157753a5 |

|

Sectigo |

Autoridad de certificación COMODO ECC |

eed8c118 |

|

Sectigo |

Autoridad de certificación COMODO RSA |

d6325660 |

|

Sectigo |

Sectigo Public Server Authentication Root R46 |

9046744a |

|

Sectigo |

Autoridad de certificación USERTrust ECC |

f30dd6ad |

|

Sectigo |

Autoridad de certificación USERTrust RSA |

fc5a8f99 |

|

Sectigo |

UTN-USERFirst-Hardware |

b13cc6df |

|

SwissSign |

SwissSign Silver CA - G2 |

57bcb2da |

|

SwissSign |

SwissSign Gold CA - G2 |

4f316efb |

|

SwissSign |

SwissSign Platinum CA - G2 |

a8dee976 |

|

Telia |

CA raíz TeliaSonera v1 |

5cd81ad7 |

|

Telia |

CA raíz Telia v2 |

8f103249 |

|

Trustwave |

CA global segura |

b66938e9 |

|

Trustwave |

SecureTrust CA |

f39fc864 |

|

Trustwave |

Autoridad Global de Certificación Trustwave |

f249de83 |

|

Trustwave |

Autoridad de certificación Trustwave Global ECC P256 |

9b5697b0 |

|

Trustwave |

Autoridad de certificación Trustwave Global ECC P384 |

d887a5bb |

Apretón de manos TLS con confianza intermedia

TLS utiliza un protocolo de enlace para negociar la conexión segura entre los dos puntos finales. El protocolo de enlace comparte tanto los certificados públicos como los requisitos específicos de la conexión. El cliente inicia el protocolo de enlace y solicita una conexión segura del servidor. El servidor debe proporcionar tanto su propio certificado firmado como todos los certificados intermedios en la cadena de certificados.

Los extremos de BYOC Cloud proporcionan su propio certificado de servidor y todos los certificados intermedios de la cadena de certificados cuando actúan como servidor durante el protocolo TLS. Los puntos finales del cliente sólo deben confiar en la autoridad de certificación raíz DigiCert mencionada anteriormente.

Los puntos finales de BYOC Cloud solo confían en los certificados de la autoridad de certificación raíz de los proveedores enumerados anteriormente. Los puntos finales del cliente deben proporcionar tanto su propio certificado de servidor como todos los certificados de autoridad de certificación intermedios en la cadena de certificados cuando actúan como el servidor durante el protocolo de enlace de TLS.

Validación del nombre del sujeto

Un certificado válido debe contener el nombre del sujeto de la ubicación a la que se conectó el cliente (URI).

Un cliente de una conexión segura utiliza la validación del nombre del sujeto para asegurarse de que el punto final remoto se identifica a sí mismo como el objetivo esperado. Si un certificado de servidor no contiene el nombre al que está conectado el cliente como el nombre común o el nombre alternativo del sujeto, entonces el cliente debe rechazar esa conexión.

Para garantizar que la validación del nombre del sujeto se realice correctamente, las conexiones a BYOC Cloud utilizan la siguiente tabla como una lista de posibles puntos finales.

Este de EE. UU. (N. Virginia) / us-east-1

| Nombre común |

|---|

|

lb01.voz.uso1.pura.nube lb02.voice.use1.pure.cloud lb03.voz.uso1.pura.nube lb04.voice.use1.pure.cloud |

US East 2 (Ohio) / us-east-2

| Nombre común |

|---|

|

lb01.voice.use2.us-gov-pure.cloud lb02.voice.use2.us-gov-pure.cloud lb03.voice.use2.us-gov-pure.cloud lb04.voice.use2.us-gov-pure.cloud |

Oeste de EE. UU. (Oregón) / us-west-2

| Nombre común |

|---|

|

lb01.voice.usw2.pure.cloud lb02.voice.usw2.pure.cloud lb03.voice.usw2.pure.cloud lb04.voice.usw2.pure.cloud |

Canadá (Canadá central) / ca-central-1

| Nombre común |

|---|

|

lb01.voice.cac1.pure.cloud lb02.voice.cac1.pure.cloud lb03.voice.cac1.pure.cloud lb04.voice.cac1.pure.cloud |

América del Sur (Sao Paulo) / sae1

| Nombre común |

|---|

|

lb01.voz.sae1.pura.nube lb02.voz.sae1.pura.nube lb03.voz.sae1.pura.nube lb04.voz.sae1.pura.nube |

Europa (Irlanda) / eu-west-1

| Nombre común |

|---|

|

lb01.voice.euw1.pure.cloud lb02.voice.euw1.pure.cloud lb03.voice.euw1.pure.cloud lb04.voice.euw1.pure.cloud |

Europa (Londres) / eu-west-2

| Nombre común |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

Europa (Fráncfort) / eu-central-1

| Nombre común |

|---|

|

lb01.voz.euc1.pura.nube lb02.voz.euc1.pura.nube lb03.voz.euc1.pura.nube lb04.voz.euc1.pura.nube |

Europa (Zúrich) / euc2

| Nombre común |

|---|

|

lb01.voz.euc2.nube.pura lb02.voz.euc2.nube.pura lb03.voz.euc2.nube.pura lb04.voz.euc2.nube.pura |

Oriente Medio (EAU) / mec1

| Nombre común |

|---|

|

lb01.voz.mec1.pura.nube lb02.voz.mec1.pura.nube lb03.voz.mec1.pura.nube lb04.voz.mec1.pura.nube |

Asia Pacífico (Tokio) / ap-noreste-1

| Nombre común |

|---|

|

lb01.voice.apne1.pure.cloud lb02.voz.apne1.pura.nube lb03.voz.apne1.pura.nube lb04.voice.apne1.pure.cloud |

Asia Pacífico (Seúl) / ap-noreste-2

| Nombre común |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

Asia Pacífico (Sydney) / ap-sureste-2

| Nombre común |

|---|

|

lb01.voice.apse2.pure.cloud lb02.voice.apse2.pure.cloud lb03.voice.apse2.pure.cloud lb04.voice.apse2.pure.cloud |

Asia Pacífico (Mumbai) / ap-south-1

| Nombre común |

|---|

|

lb01.voice.euw2.pure.cloud lb02.voice.euw2.pure.cloud lb03.voice.euw2.pure.cloud lb04.voice.euw2.pure.cloud |

Asia Pacífico (Osaka) / apne3

| Nombre común |

|---|

|

lb01.voice.euw3.pure.cloud lb03.voice.euw2.pure.cloud lb03.voice.euw3.pure.cloud lb04.voice.euw3.pure.cloud |

Las autoridades de certificación públicas deben firmar los certificados X.509 del punto final del cliente con el nombre común o el nombre alternativo del sujeto utilizado como valor de servidores SIP o Proxies de la troncal. El punto final BYOC valida la conexión por el nombre de host; una dirección IP no es aceptable. Para obtener más información sobre los troncales BYOC Cloud, consulte Crear un tronco BYOC Cloud.

Validación de fecha

Un certificado válido debe estar dentro del periodo de validez de la fecha y no haber sobrepasado la fecha de caducidad.

Los certificados X.509 tienen un período de validez, que es un rango de fechas que especifica cuándo el certificado es aceptable. En una fecha cercana o en la fecha de vencimiento, Genesys Cloud renueva el certificado del endpoint con un nuevo certificado que incluye un período de validación extendido.

Certificado lista de revocación

Un certificado válido debe ser un certificado emitido activamente y no estar incluido en la lista de revocación de las autoridades.

Cuando una autoridad de certificación pública firma certificados X.509, incluye una dirección de una lista de revocación de certificados. La autoridad de certificación pública puede revocar un certificado antes del período de vencimiento agregándolo a una lista de revocación. El cliente seguro comprueba la lista de revocación cuando establece una conexión y confirma que el certificado es válido. Una autoridad de certificación pública normalmente revoca un certificado público de punto final si la seguridad del par de claves se ve comprometida.

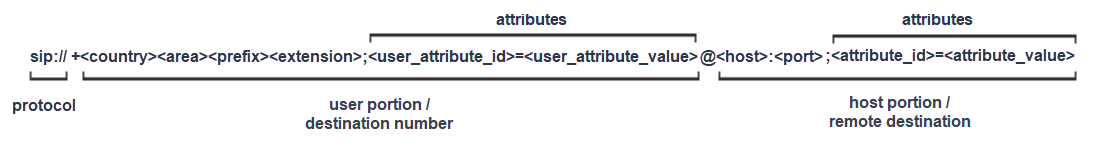

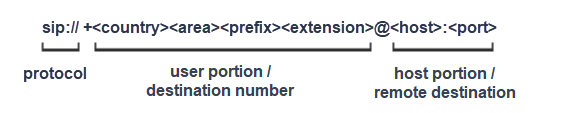

URI de SIP

El URI SIP es un mecanismo que conecta un punto final VoIP. Cada extremo de VoIP tiene un URI de SIP correspondiente para conectarse al par remoto respectivo. El URI contiene la dirección remota del dispositivo SIP en forma de nombre de host DNS que incluye el protocolo, el número de destino y el host remoto.

Además del nombre del host, el URI también puede contener atributos para controlar la conexión. Aplica atributos a la parte del usuario y la parte del host del URI. Para que el URI funcione correctamente, debe aplicar atributos a la parte correspondiente del URI.

Los atributos primarios especifican la selección de troncales y el protocolo de transporte. En conexiones seguras, el atributo de transporte especifica el protocolo de transporte TLS.

| Atributo | Ubicación del atributo | Descripción | Valores |

|---|---|---|---|

| Transporte | Anfitrión | Protocolo de transporte | UDP | TCP | TLS |

| TGRP | Usuario | Etiqueta de grupo de troncales | Identificador de terminación SIP entrante definido por el usuario |

| Contexto del tronco | Usuario | Espacio de nombres del grupo de troncales | Espacio de nombres específico de la región |

Para obtener más información, consulte la sección Inbound de Configurar el enrutamiento SIP para un tronco BYOC Cloud.

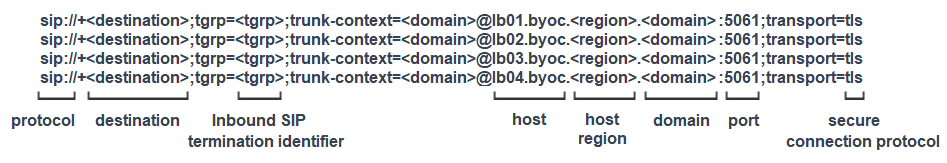

Enrutamiento SIP entrante

Cuando usa SIP seguro para BYOC Cloud usando TLS, Genesys Cloud recomienda que use un conjunto de URI distintos para cada proxy que usa el TGRP para el enrutamiento SIP entrante. Sin embargo, hay algunas otras opciones que debe considerar al seleccionar un método de enrutamiento entrante:

TGRP (Protocolo de enrutamiento de grupo de troncales)

La mejor práctica es utilizar una configuración TGRP ya que permite la selección de troncales basada en los atributos del SIP URI. Los atributos TGRP controlan el enrutamiento, de modo que el nombre de host del URI de la solicitud se establece en un valor definido como el nombre común o el nombre alternativo del asunto del certificado X.509. Esta configuración permite que la validación del nombre del asunto se realice correctamente.

DNIS (Servicio de identificación de número marcado)

El enrutamiento DNIS puede funcionar con troncales BYOC Cloud seguras; sin embargo, la validación del nombre del sujeto puede limitar la viabilidad de esta opción de enrutamiento. Por lo general, usa el enrutamiento DNIS cuando el operador limita el control del URI SIP y, en su lugar, prefiere una dirección IP. Si las llamadas se envían directamente a una dirección IP en lugar de a un nombre de host compatible, falla la validación del nombre de asunto de los certificados X.509.

FQDN (nombre de dominio completo)

FQDN puede funcionar con troncales Secure BYOC Cloud; sin embargo, no se espera que se apruebe la validación del nombre de sujeto del certificado X.509 porque los FQDN son definidos por el usuario. Los certificados comodín pueden admitir los nombres definidos por el usuario, pero no se utilizan debido a la falta de compatibilidad con algunos dispositivos SIP.

Los registros SRV para TLS están disponibles y los certificados de proxy contienen el nombre de dominio SRV y el nombre del registro SRV. Sin embargo, las autoridades de certificación públicas no permiten el uso de caracteres de subrayado en nombres comunes y nombres alternativos de sujeto que se utilizan en los registros SRV para los nombres de servicio y transporte. Si el dispositivo SIP remoto valida el nombre común del certificado, solo valida el nombre de dominio. No valida el nombre completo del registro de recursos, que incluye el servicio y el transporte.

Para obtener más información, consulte la sección Inbound de Configurar el enrutamiento SIP para un tronco BYOC Cloud.

Ejemplos de

Para ayudarlo a configurar correctamente su URI de SIP, el siguiente ejemplo es para una conexión usando TGRP. Este ejemplo muestra todas las entradas de host requeridas actualmente que se utilizan para distribuir llamadas entre cada uno de los servidores proxy BYOC SIP. También muestra el nombre de host FQDN de cada proxy que se utiliza para pasar la validación del nombre de sujeto del certificado X.509. El protocolo se proporciona para garantizar que el punto final remoto inicie una conexión segura.

Cuando selecciona TLS como protocolo de transporte troncal para BYOC Premises, establece troncales seguras utilizando TLS sobre TCP directamente entre el punto final del cliente y Genesys Cloud Edge. Una autoridad de certificación específica de la organización emite un certificado de servidor que firma cada punto final de Genesys Cloud Edge TLS. La autoridad de certificación raíz de su organización es el certificado válido que gestiona el servicio SIP.

Puede obtener el certificado de clave pública para su organización desde Genesys Cloud. Para más información, ver Configurar autoridades de certificación.

Puede ajustar la configuración de seguridad de medios y transporte en la configuración de troncal externa. Para más información, ver Configuración de tronco externo.