Crea un cliente OAuth

- OAuth > Cliente > Agregar permiso

Los clientes de OAuth le permiten realizar solicitudes a la API de la plataforma o autenticarse contra Genesys Cloud, o sincronizar entidades entre Genesys Cloud y sistemas de terceros.

Este procedimiento es para proveedores de aplicaciones que desean que su aplicación reciba un token que le permita realizar solicitudes a Genesys Cloud. Plataforma API. El token representa el permiso de un usuario para que la aplicación acceda a los datos de Genesys Cloud. Se utiliza cuando la aplicación debe autorizar una solicitud a un punto final de la API. Para ver una lista de las API de Genesys Cloud Platform, consulte la Recursos de la API en el Centro de desarrolladores de Genesys Cloud.

- Hacer clic Administración.

- Debajo Integraciones, haga clic en OAuth.

-

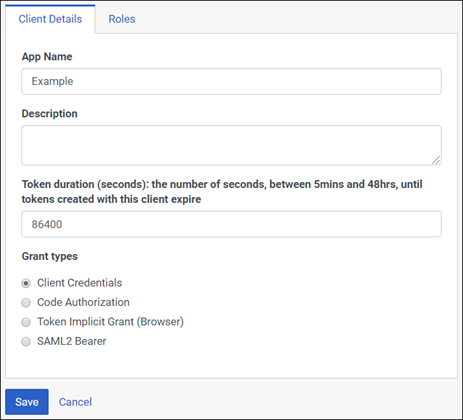

Hacer clic Agregar cliente. Aparece la pestaña Detalles del cliente.

- Colocar Nombre de la aplicación a un nombre descriptivo de la aplicación. Este nombre se muestra cuando alguien autoriza este cliente OAuth.

- (Opcional) Escriba una breve descripción de la aplicación en el Descripción caja.

- A continuación, establezca la duración del tiempo hasta que caduquen los tokens creados con este cliente. Acepte la duración predeterminada o ingrese un valor entre 300 y 172800 segundos. Esto establece la vida útil del token en un máximo de 2 días o menos.Nota: Cuando el cumplimiento de la HIPAA está habilitado para su organización, Genesys Cloud aplica un tiempo de espera de 15 minutos y este tiempo de espera también se aplica a los tokens emitidos por los clientes de OAuth. Para más información, ver Cumplimiento de HIPAA.

-

Haga una selección a continuación Tipos de subvenciones. Los tipos de concesión establecen la forma en que una aplicación obtiene un token de acceso. Genesys Cloud admite los tipos de concesión de autorización OAuth 2 que se enumeran a continuación. Al hacer clic en el nombre de un tipo de subvención, se muestra más información al respecto de el Centro de desarrolladores de Genesys Cloud.

-

Concesión de credenciales de cliente: Un proceso de autenticación de un solo paso para uso exclusivo de aplicaciones que no son de usuario (por ejemplo, un servicio de Windows o un trabajo cron). La aplicación cliente proporciona credenciales de cliente OAuth a cambio de un token de acceso. Este tipo de autorización no está en el contexto de un usuario y, por lo tanto, no podrá acceder a las API específicas del usuario (por ejemplo, GET / v2 / users / me).

Si asigna roles para Genesys Cloud for Salesforce, consulte también Permisos de cliente de OAuth para Genesys Cloud para Salesforce.

-

Concesión de autorización de código: Un proceso de autenticación de dos pasos en el que un usuario se autentica con Genesys Cloud, luego la aplicación cliente recibe un código de autorización. La aplicación cliente proporciona credenciales de cliente OAuth y utiliza el código de autorización para obtener un token de acceso. El token de acceso se puede utilizar al realizar llamadas API autenticadas. Esta es la opción más segura e ideal para sitios web donde las solicitudes de API se realizarán en el lado del servidor (por ejemplo, ASP.NET o PHP) y algunas aplicaciones de escritorio donde un cliente ligero autorizaría al usuario y pasaría el código de autenticación a un servidor back-end. para intercambiar por un token de autenticación y realizar solicitudes de API.

-

Concesión implícita (navegador): Un proceso de autenticación de un solo paso en el que un usuario se autentica con Genesys Cloud y la aplicación cliente recibe directamente un token de acceso. Esta opción proporciona menos seguridad para el token de acceso que la concesión del código de autorización, pero es ideal para aplicaciones de navegador del lado del cliente (es decir, JavaScript) y la mayoría de las aplicaciones de escritorio (por ejemplo, .NET WPF / WinForms o programas de escritorio Java).

-

Portador SAML2: Un proceso de autenticación en el que una aplicación cliente puede utilizar una aserción de Lenguaje de marcado de aserción de seguridad (SAML2) para solicitar un token de portador. Ver también: Solución de proveedor de identidad e inicio de sesión único de Genesys Cloud.

Nota: Se puede utilizar un único tipo de autorización de código o concesión implícita en todas las regiones.

-

-

Proporcione los parámetros requeridos por el tipo de subvención.

-

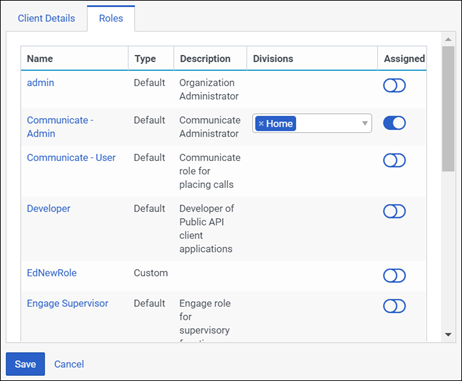

Roles: Si seleccionaste Credenciales de cliente, haga clic en el Roles pestaña. Esto abre una lista de roles para elegir. Asigne un conjunto mínimo de roles para determinar qué puede hacer su integración de cliente OAuth.

Nota: Para otorgar roles a un cliente OAuth, debe tener esos roles asignados a su perfil.

También debe asociar cada rol con un división. Determine qué divisiones deben asociarse con roles para la concesión de credenciales de cliente. Todos los roles de concesión de credenciales de cliente están asignados a la División de origen de forma predeterminada. Actualice con las divisiones apropiadas para que las aplicaciones y los sistemas que utilizan esas subvenciones puedan acceder a los datos apropiados. Si un tercero proporciona una concesión de credencial de cliente, consulte con el tercero para comprender el uso de la concesión y actualice las divisiones para los roles de manera adecuada. Ningún otro tipo de concesión se ve afectado por el control de acceso.

-

URI de redireccionamiento autorizado (uno por línea, hasta 125): Estos son los URI en los que se publica el código de autorización, que se intercambiarán por un token de acceso que se usará más tarde para autenticar las llamadas API posteriores.

-

Alcance: Todos los tipos de concesión, excepto las Credenciales de cliente, tienen una configuración de Alcance. Haga clic en el cuadro Ámbito para mostrar una lista de los ámbitos disponibles para su aplicación. Como práctica recomendada, seleccione solo los alcances mínimos que necesita su aplicación. Para obtener información sobre los ámbitos, consulte Ámbitos de OAuth en el Centro de desarrolladores.

-

- Hacer clic Ahorrar. Genesys Cloud crea un ID de cliente y un secreto de cliente (token).

Su cliente Genesys Cloud OAuth ya está listo para usar.

- OAuth > Cliente > Agregar permiso

Si se aplica alguna de las situaciones, cree un cliente OAuth para Genesys Cloud Embeddable Framework:

- Está implementando una implementación pública.

- Está implementando una implementación privada que accede al getAuthToken método en su archivo framework.js. Para más información, ver User.getAuthToken (Centro de desarrolladores de Genesys Cloud).

Un cliente de OAuth genera un ID de cliente que los desarrolladores pueden usar para clientIds en el archivo framework.js. Para más información, ver clientIds (Centro de desarrolladores de Genesys Cloud).

- Hacer clic Administración.

- Debajo Integraciones, haga clic en OAuth.

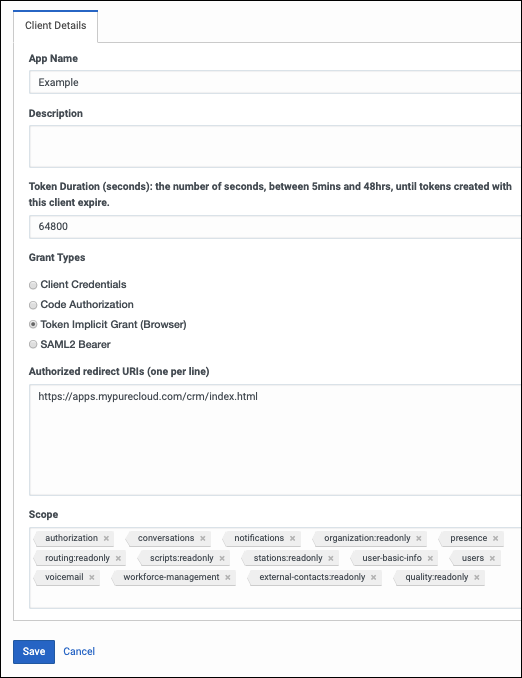

- Hacer clic Agregar cliente. Aparece la pestaña Detalles del cliente.

- Colocar Nombre de la aplicación a un nombre descriptivo de la aplicación.

El nombre de la aplicación es el nombre que se muestra cuando alguien autoriza a este cliente OAuth. Para más información, ver Autorizar un cliente OAuth.

- (Opcional) Escriba una breve descripción de la aplicación en el Descripción caja.

- Establezca la duración del tiempo hasta que caduquen los tokens creados con este cliente.

Acepte la duración predeterminada o ingrese un valor entre 300 y 172800 segundos. Esta duración establece la vida útil del token en un máximo de dos días o menos.

Propina: Genesys recomienda que establezca la duración del token en 18 horas (64800 segundos). Esta duración generalmente hace que el token caduque fuera del día laboral normal de un agente. - Debajo Tipos de subvenciones, Seleccione Concesión implícita (navegador).

Para más información, ver Autorización (Centro de desarrolladores de Genesys Cloud) y Subvención: implícita (Centro de desarrolladores de Genesys Cloud).

-

Debajo URI de redireccionamiento autorizado, agregar https://apps.mypurecloud.com/crm/index.html, personalizado según su región de Genesys Cloud.

Notas:- Utilizar el Región de AWS según su despliegue.

- Si pones DedicadoLoginWindow a verdadero en su archivo framework.js, también agregue https://apps.mypurecloud.com/crm/authWindow.html debajo URI de redireccionamiento autorizado. Para más información, ver DedicadoLoginWindow debajo ajustes (Centro de desarrolladores de Genesys Cloud).

- Después de que Genesys publique su implementación pública, Genesys le proporcionará un nuevo URI para usar.

- Debajo Alcance, agregue todos los ámbitos requeridos. También puede agregar ámbitos adicionales.

Para obtener una lista de los ámbitos obligatorios, consulte Requisitos de administrador para los clientes integrados de Genesys Cloud. Para obtener información sobre los ámbitos, consulte Ámbitos de OAuth (Centro de desarrolladores de Genesys Cloud).

- Hacer clic Ahorrar.

Genesys Cloud crea un ID de cliente y un secreto de cliente.

- Brinde a los desarrolladores la Identificación del cliente.

Los desarrolladores deben agregar el ID de cliente a clientIds en el archivo framework.js. Para más información, ver clientIds (Centro de desarrolladores de Genesys Cloud).

Para obtener más información sobre la integración, consulte Acerca del marco integrable de Genesys Cloud.

- OAuth > Cliente > Agregar permiso

- Rol de integración SCIM asignado a su usuario

Si la Integración SCIM no aparece, restaure los roles predeterminados en su organización Genesys Cloud. Utilice API Explorer para realizar una llamada API a POST / api / v2 / autorización / roles / default. Para más información, ver Inicio rápido de herramientas para desarrolladores (Centro de desarrolladores de Genesys Cloud). Para acceder al Explorador de API, vaya a https://developer.genesys.cloud/developer-tools/#/api-explorer.

Para utilizar Genesys Cloud SCIM (Gestión de identidades), cree un cliente Genesys Cloud OAuth. El cliente OAuth genera un ID de cliente y un secreto de cliente que usted agrega a su sistema de administración de identidad.

- Hacer clic Administración.

- Debajo Integraciones, haga clic en OAuth.

- Hacer clic Agregar cliente. Aparece la pestaña Detalles del cliente.

- Colocar Nombre de la aplicación a un nombre descriptivo de la aplicación.

El nombre de la aplicación es el nombre que se muestra cuando alguien autoriza a este cliente OAuth. Para más información, ver Autorizar un cliente OAuth.

- (Opcional) Escriba una breve descripción de la aplicación en el Descripción caja.

- Colocar Duración del token.

La duración del token es el tiempo que transcurre hasta que caducan los tokens creados con este cliente. Acepte la duración predeterminada de 86,400 o ingrese un valor entre 300 y 38,880,000 segundos. Esto establece la vida útil del token en un máximo de 450 días.

Nota: Solo puede establecer el máximo en 38,880,000 segundos si usa el rol de Integración SCIM o un rol personalizado que tenga exactamente los mismos permisos. - Debajo Tipos de subvenciones, Seleccione Credenciales de cliente.

- Haga clic en el Roles pestaña y asignar la Integración SCIM papel.

Importante:- Para otorgar esta función a su cliente OAuth, debe tener esta función asignada a su perfil.

- No asigne otros roles a su cliente OAuth ni otros permisos al rol de Integración de SCIM. Si asigna otros roles o permisos, Duración del token que configuró en el paso 6 vuelve al valor predeterminado de 86.400 segundos.

- Incluya todas las divisiones que administrará con SCIM.

- Hacer clic Ahorrar.

Genesys Cloud crea un ID de cliente y un secreto de cliente. Utilice estos identificadores en la configuración de su sistema de gestión de identidad.

Para obtener información sobre Genesys Cloud SCIM (Gestión de identidades), consulte Acerca de Genesys Cloud SCIM (Gestión de identidades) y Descripción general de Genesys Cloud SCIM (Gestión de identidades) (Centro de desarrolladores de Genesys Cloud).