Cree recursos de IAM para invocar una función de AWS Lambda

Para acceder a las funciones de AWS Lambda, Genesys Cloud debe tener permiso para usar recursos en su cuenta de Amazon Web Services (AWS). Este procedimiento explica cómo crear una política, crear un rol de IAM en AWS y asociar este rol a la política. Posteriormente, asigna este rol a la integración de acciones de datos de AWS Lambda en Genesys Cloud.

Para crear una política, crear una función de IAM y adjuntar esta función a la política, siga estos pasos:

- Inicie sesión en AWS.

- Navega al Servicios de AWS página.

- Recupere el ARN en la función de AWS Lambda que desea que Genesys Cloud invoque.

- Hacer clic Lambda.

- Seleccione la función de AWS Lambda que desea invocar.Nota: La integración de AWS Lambda admite invocaciones entre regiones. Los administradores pueden invocar Lambdas que existen en una región de AWS diferente a la de su organización Genesys Cloud como acciones de datos. Para obtener más información, consulte Regiones de AWS para Genesys Cloud.

- Copie el ARN de la función AWS Lambda. Utiliza este ARN en una política que crea.

- Hacer clic YO SOY.

- Crea una política. Las políticas especifican sobre qué recursos pueden actuar los roles y cómo pueden actuar los roles sobre los recursos.

- Debajo Tablero, Seleccione Políticas.

- Hacer clic Crear política.

- Sobre el Visual editor pestaña, configure los siguientes elementos:

- Debajo Servicio, haga clic en Elija un servicio y haga clic en Lambda. Esta configuración especifica qué servicio llama la política.

- Debajo Comportamiento y Nivel de acceso, haga clic en la flecha junto a Escribir y seleccione el invokeFunction casilla de verificación. Esta configuración especifica qué acciones otorga la política a la función AWS Lambda.

- Debajo Recursos, Seleccione Específico y haga clic en Agregar ARN. Pegue el ARN que copió de la función AWS Lambda en el paso 3. Esta configuración especifica a qué función de AWS Lambda la política otorga el permiso de invocación.

- Hacer clic Política de revisión.

- En el Nombre cuadro, escriba un nombre para la política.

- Hacer clic Crear política.

- Cree un rol que use esta política.

- Debajo Tablero, haga clic en Roles.

- Sobre el Roles página, haga clic en Crear rol.

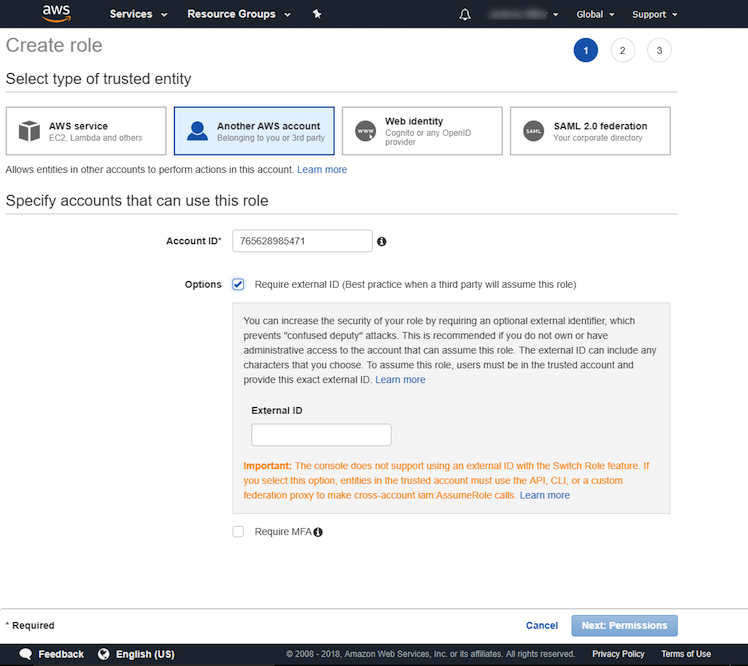

- Seleccione Otra cuenta de AWS como el tipo de entidad de confianza.

- En la casilla Account ID, introduzca 765628985471 (regiones Core/Satellite) o 325654371633 (región FedRAMP (US-East-2)). Este número es el ID de cuenta de AWS de producción de Genesys Cloud.

- Selecciona el Requerir identificación externa Marque la casilla e ingrese su ID de organización de Genesys Cloud.

- Hacer clic Próximo: Permisos.

- Adjunte políticas de permisos a este rol.

- Seleccione la política que creó.

- Hacer clic Próximo: Revisar.

- En el Nombre de rol cuadro, escriba un nombre para el rol.

- En el Descripción del rol cuadro, ingrese el texto descriptivo sobre el rol.

- Verifique que el número de cuenta para Entidades confiables coincide con el ID de cuenta de AWS de producción de Genesys Cloud que ingresó anteriormente.

- Hacer clic Crear rol.

- Haga clic en el nombre del rol que creó. Aparecen detalles resumidos sobre el rol.

- Si desea que más de una organización de Genesys Cloud pueda invocar la función AWS Lambda, agregue varios ID de organización de Genesys Cloud al JSON.

- Hacer clic Relaciones de confianza.

- Hacer clic Editar relación de confianza.

- Debajo sts: ExternalId, agregue ID de organización de Genesys Cloud adicionales. Vea el siguiente ejemplo.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - Hacer clic Actualizar la política de confianza.

- Copia el ARN de rol haciendo clic en el Dupdo a la derecha del ARN del rol. Utiliza este ARN de rol para sus credenciales cuando agrega una integración de acción de datos de AWS Lambda en Genesys Cloud.

Próximo, agregar una integración de acciones de datos de AWS Lambda.

Para obtener más información sobre la integración, consulte Acerca de la integración de acciones de datos de AWS Lambda.